Víte, že při nastražení pokusného přihlašovacího formuláře se první robotický útočník ze zahraničí pokusil o jeho napadení za necelé 3 minuty od spuštění? Následující článek je určen pro nejen pro vedení škol a správce IT školy. Dozvíte se v něm, proč a jak zabezpečit školní web, co hrozí v případě, že má váš web zastaralý bezpečnostní certifikát a jak poznáme ten správný. Dále jakými mechanismy se útočné automatizované programy pokoušejí proniknout do systémů a služeb, které jsou přístupné na internetu – v případě škol objednávkové a nabídkové formuláře, sdílené složky na školním serveru aj. – co mohou při proniknutí prostřednictvím slabých hesel či systémové chyby způsobit, a samozřejmě jak se útokům preventivně bránit.

Školní web a HTTP vs. HTTPS certifikáty

Začneme u školních webových stránek. Školní stránky by měly sloužit jako prezentace školy, a tak bychom si na nich měli dát záležet nejen po stránce obsahové a vizuální, ale i po té bezpečnostní. Školní weby by vždy měly obsahovat HTTPS certifikát. Co to je? HTTPS je internetový protokol, nástupce již notoricky známého HTTP. Rozdíl mezi nimi není jen v 1 písmenku navíc, ale především v tom, že protokol HTTPS zajišťuje šifrování přenášených dat. Může to znít trochu odborně, nicméně vězte, že je to jednoduché – cokoliv, co na stránce opatřené šifrováním napíšete a odešlete, putuje vaší sítí, routerem a celým internetem v šifrované podobě. Nikdo, kdo by přenos odposlouchával, tak neuvidí, co jste zadali. To je důležité především, pokud se bavíme o heslech, ale také v rámci zachování soukromé komunikace.

Zajímá vás o HTTPS více? Podívejte se na komiks: https://howhttps.works/cs/

Pokud se bavíme o školních webech, často se potkávám s tím, že mnoho z nich stále běží na HTTP. Bohužel mnoho z nich obsahuje nějaký přihlašovací formulář – buď přímo do správy webu, nebo do některého ze školních systémů, jako jsou různé varianty elektronických třídnic, docházky, přístup k objednávkovému systému školní jídelny a tak dále. V případě, že by se někdo k těmto systémům chtěl přihlásit, a jeho počítač byl napadený virem, nebo byl v nějaké síti, kde by útočník monitoroval provoz (veřejná wi-fi v kavárně), jeho heslo by bylo odchyceno a do systému by se mohl přehlásit místo uživatele útočník. To je bezpečnostní riziko, které si škola nemůže dovolit podstoupit. Nechceme přece dopadnout jako některé podobně napadené známé nemocnice.

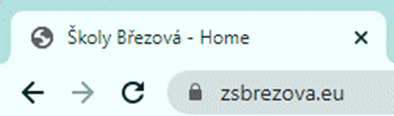

Jak poznáte, že web obsahuje HTTPS certifikát? Před adresou se zobrazuje zámeček. Každý prohlížeč ho sice ukazuje trochu jinak – někdy je šedivý, jindy zelený, ale je to společný znak.

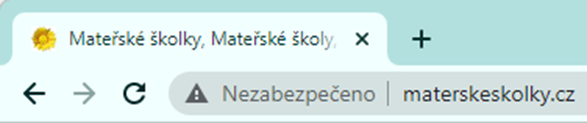

Oproti tomu web, který certifikát nemá, pak prohlížeče označují tagem Nezabezpečeno.

Druhý důvod, proč certifikát nasadit, je mnohem prostší – vyhledávače, jako je Google, upřednostňují ve svém vyhledávání stránky, které obsahují platný HTTPS certifikát. Stránky, které takový certifikát nemají a běží pouze na HTTP, jsou potom ve výsledcích vyhledávání výrazněji níže.

HTTPS certifikát je velmi snadné nasadit i získat – obvykle vás to nic nestojí, a to díky certifikační autoritě Let’s Encrypt, která je zdarma a umožňuje komukoliv, kdo danou doménu vlastní, vystavit si HTTPS certifikát. Více informací o vystavení certifikátu a o tom, jak ho nasadit, najdete na této stránce: Getting Started - Let's Encrypt (letsencrypt.org)

Celé je to otázka několika málo minut. Pokud si webové stránky nespravujete sami, kontaktujte provozovatele svého hostingu, nebo tvůrce webových stránek a požádejte je o nasazení HTTPS – opět by s tím neměli mít problém a nemělo by vás to nic stát.

Bezpečnost služeb vestavěných do internetu

Školy často vystavují do internetu různé služby:

- přístup k elektronické třídnici,

- lokálně hostovaným Bakalářům,

- přihlašovací formulář do jednotného vzdělávacího prostředí,

- objednávkový formulář do jídelny,

- přístup k nějakým sdíleným složkám na školním NAS serveru,

- nebo, nedejbože, vzdálený přístup přes RDP (to prosím NIKDY nedělejte).

Pokud škola vystaví jakýkoliv systém či službu do internetu, je automaticky a okamžitě vystavena riziku, že se k ní bude pokoušet nějaký útočník přihlašovat. A nemyslíme tím nyní mladého chlapce v kapuci a s maskou Anonymous, ale roboty (automatizované programy), kteří neustále skenují internet a hledají nově publikované služby a přihlašovací formuláře.

Pokud takové najdou, automaticky spustí takzvaný útok hrubou silou, neboli začnou zkoušet jednotlivá přihlašovací jména, hesla, dokud se jim nepodaří ke službě přihlásit. S kolegou jsme jednou vystavili takovýto honeypot (nástrahu na útočníky) a první robot, který se pokoušel naše porty oskenovat a následně začal útočit, dorazil z Číny necelé 3 minuty po zveřejnění serveru. To jen pro představu, abyste věděli, že se jedná o poměrně rychlou akci a není dobré se zabezpečením otálet.

V první fázi, ještě před samotným útokem, dochází k takzvanému skenování portů, které útočníkům dodá přehled o tom, jaké služby a na jakém operačním systému jsou provozovány.

Následně útočníci zjistí, ke kterým z těchto služeb je možné se přihlásit, a hned poté se o přehlášení začnou pokoušet. Zde je dobré upozornit, že každou službu, kterou máte takto vystavenou, byste měli opatřit nějakým systémem na limitování počtu neplatných přihlášení – pokud tedy uživatel zadá pětkrát špatně heslo, zablokujete mu na nějakou dobu možnost se přihlásit.

Pokud provozujete danou službu na:

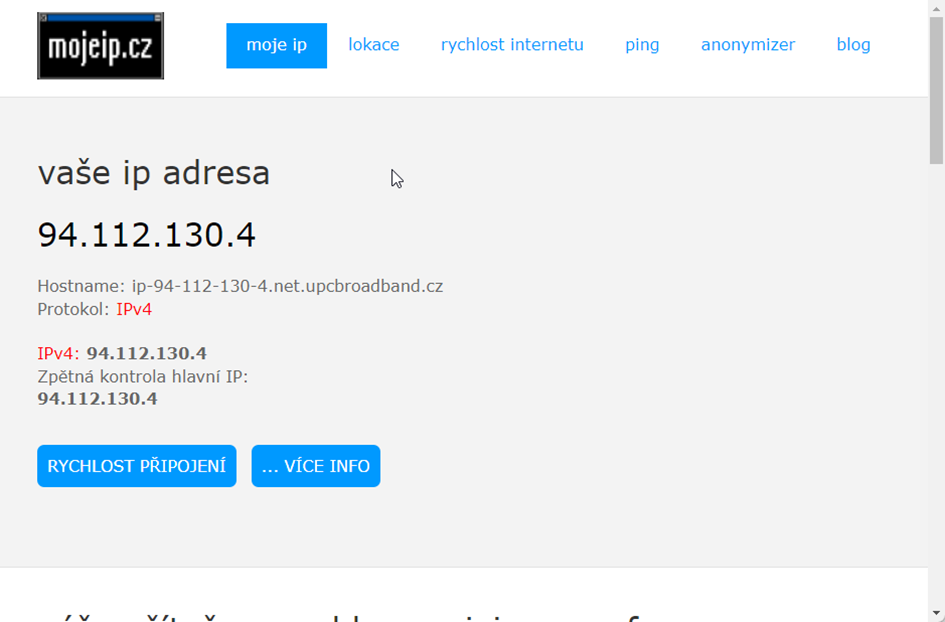

Moje IP - zjištění veřejné IP

Oskenovat si vaši veřejnou IP adresu můžete i vy sami, a to například pomocí populárního nástroje Shodan. IP adresu vaší školy zjistíte jednoduše například na serveru mojeIP.cz, pokud ji zadáte z vyhledávače přímo ve školním prostředí.

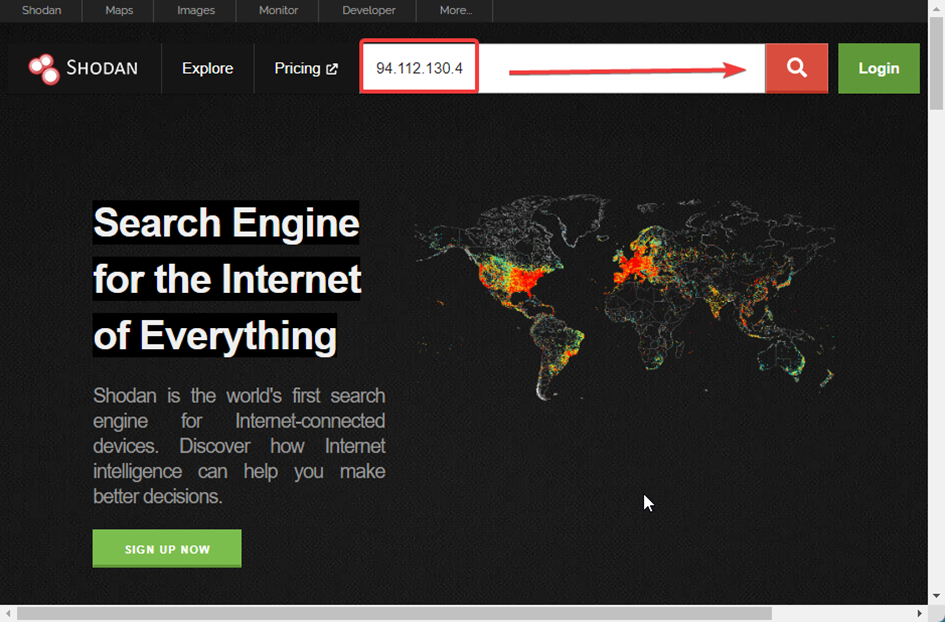

Shodan - oskenování Vaší stránky

Tuto vaše veřejnou IP stačí zkopírovat a přenést do vyhledávacího pole Shodanu, který vám stránku oskenuje, ukáže, jaké porty jsou na ní otevřené, a zda některá z publikovaných služeb neobsahuje zranitelnost.

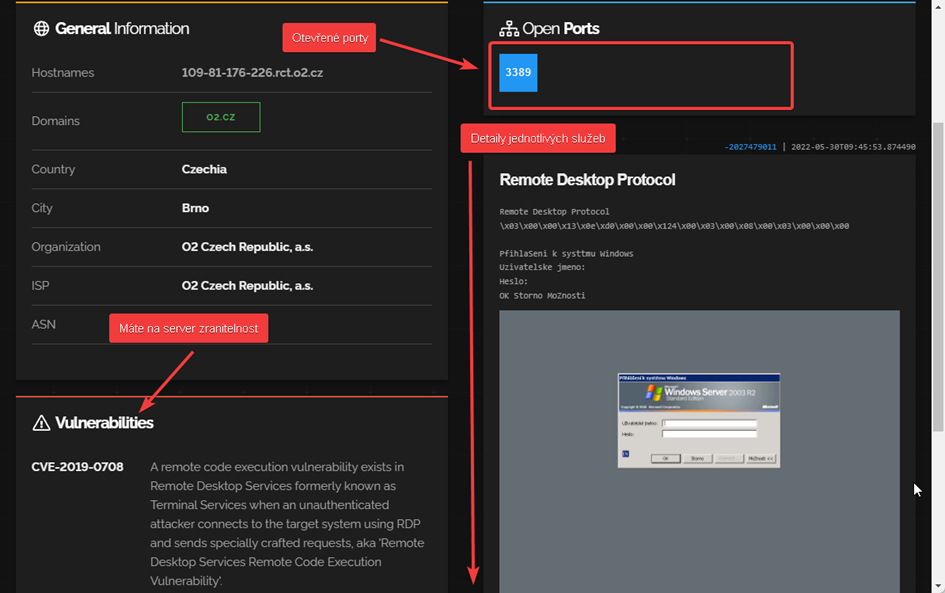

A tím se dostáváme k druhé fázi – pokud se útočníkům nepodaří k některé službě přihlásit, rovnou kontrolují, v jaké verzi služba (a operační systém serveru) běží. Pokud služba běží v nějaké staré verzi, která obsahovala zranitelnost, nebo na zastaralém a neaktualizovaném operačním systému, útočníci toto pomocí nástrojů zjistí a pokud se tam nachází nějaká chyba, kterou mohou zneužít pro vzdálený přístup, velmi snadno je použijí. Na obrázku níže vidíte závažnou zranitelnost známou jako BlueKeep, kdy útočníkům stačí zadat pár příkazů, zneužít chybu v protokolu pro vzdálené přihlášení, a tak ovládnout celý server během několik málo minut.

Jak se bránit

Obrana je v tomto případě poměrně snadná – minimalizujte počet služeb dostupných do internetu, ideálně je schovejte za VPN. Učitelé a další pracovníci by se měli ke školním systémům, které jsou uvnitř školy, hlásit vždy ne napřímo, ale přes VPN. VPN však musí být správně zabezpečená – to znamená, aby každý učitel používal silné a unikátní heslo (nejlépe uložené ve správci hesel), a také měl zapnuté dvoufaktorové přihlašování (2FA) – tím se případným útočníkům omezí možnost se k VPN přihlásit a zneužít ji.

Co se týče služeb, které jsou publikované pro rodiče a žáky, kde použití není možné, je vhodné využít například omezení počtu pokusů o přihlášení – tedy pokud uživatel (nebo místo něj útočník) zadá 5x špatně heslo, možnost přihlášení, nebo rovnou celý účet, bude na nějakou dobu zablokován. Případně jsou k dispozici i další metody, jako omezení přihlášení jen ze zemí EU, případně jen z ČR, nebo vynucení vícefaktorového ověřování – nebude stačit jen jméno a heslo, ale žák bude muset nové přihlášení potvrdit ještě například na mobilním telefonu.

Z hlediska správce je poté nutné všechny podobné služby udržovat aktualizované, aby nedošlo k tomu, že budou veřejně publikované zranitelné služby, které by útočníci mohli zneužít.

Autor: Pavel Matějíček, Lektor a konzultant kybernetické bezpečnosti